La sécurité des applications web SAAS

- contact@archipel2bao.fr

- 0 Comments

Les applications web SaaS

Une solution SaaS est un logiciel applicatif hébergé dans le cloud par un prestataire externe. Recourir à cet modèle permet aux entreprises d’avoir accès à un logiciel en faisant abstraction du temps long nécessaire au développement et des coûts liés à l’hébergement et au maintien en condition de l’application. En tirant profit de cet modèle, elles peuvent exploiter de manière distante graĉe à un navigateur web, des applications couvrant des besoins métiers variés comme :

- La gestion des fournisseurs, stocks, devis, livraisons, factures

- La gestion des plannings, congés, indemnités

- La gestion des bases clients, la comptabilité

- Le stockage et partage de documents en ligne

Même si les solutions SaaS offrent de nombreux avantages et s’appuient sur des technologies web modernes (comme HTML, CSS, JavaScript, React, Vue ou encore des bases de données comme MySQL), elles ne sont pas à l’abri de failles de sécurité. Ces vulnérabilités peuvent provenir de leur conception ou de leur déploiement dans le cloud.

Les risques de sécurité des applications web

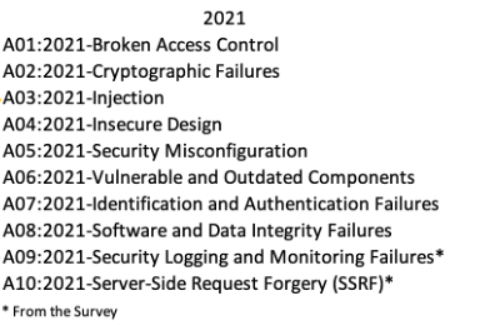

Les applications web SaaS, de par leur complexité, sont exposées à de nombreux risques de sécurité. L’OWASP les recense dans son classement ‘OWASP Top 10‘, une référence mondiale pour les développeurs soucieux de sécuriser leurs applications.

L’OWASP est une organisation à but non lucratif qui travaille à améliorer la sécurité des applications web. Dans ce but, elle recueille des données auprès d’éditeurs de logiciels, de fournisseurs d’applications, de programmes de chasse aux bugs et d’experts en cybersécurité.

En analysant ces données, elle produit, tous les 4 ans, le classement ‘OWASP Top 10‘ afin de mettre en lumière les 10 risques de sécurité majeurs des applications web et fournir des recommendations aux développeurs.

Le classement ‘OWASP Top 10‘ actuellement en vigueur, l’ ‘OWASP Top 10 2021‘, donne le classement suivant:

Se hisse tout en haut du classement, les mauvaises implémentations du contrôle d’accès aux applications pouvant être exploitées par les attaquants afin de gagner des accès administrateurs sur les applications web et, in fine, accéder de manière illégitimes aux données utilisateurs.

Suivi par une absence, mauvaise implémentation ou une implémentation d’algorithmes de cryptopgraphie peu robustes pouvant être contournés par les attaquants afin d’accéder en clair aux informations stockées ou transitant entre les utilisateurs et l’application. L’accès non légitime à des informations comme les mots de passe, numéros de carte de crédit, données personnelles, viole les réglementations en matière de protection des données personnelles/sensibles (RGPD, PCI DSS) et met en péril les critères de sécurité.

Sur la dernière marche du podium, les vérifications ou filtrages insuffisants des entrées utilisateurs pouvant mener à l’injection de données illégitimes dans les bases de données, permettre, de manière illégitime, l’exfiltration de données ou l’exécution de commandes systèmes sur les composants de l’application.

On retrouve, plus loin dans le classement :

La présence de configurations ou de composants logiciels obsolètes, vulnérables et exploitables.

L’implémentation incorrecte de fonctions d’authentifcation qui, une fois exploitée par un attaquant, permet de passer outre l’authentification et d’accéder à l’application de manière non légitime.

ou encore, des manquements dans la journalisation des évènements empêchant les détections, analyses et remédiations aux actions malveillantes.

La sécurisation des application web

Pour réduire au plus les risques de sécurité mis en avant dans ce classement, il est recommandé aux équipes de développement, la mise en place, tout autant que les mesures réactives, des mesures d’anticipation et de prévention de ces risques :

- Prendre en compte la sécurité dès l’étape de conception de l’application

La sécurisation d’une application web commence dès la phase d’architecture, réduisant considérablement les efforts de remédiation aux failles découvertes à ce stade, comparé aux vulnérabilités découvertes en production

- Réaliser des revues de code de sécurité

Une fois l’architecture de l’application définie, durant la phase de développement active, de la même manière qu’une revue de code standard, il est important de mettre en place une de revue de code de sécurité réduisant le risque de mise en production de vulnérabilités triviales

- Mettre en place un processus de découverte et de gestion des vulnérabilités

Faire la chasse aux failles de sécurité dans le code de l’application peut passer par la mise en place d’un programme interne de détection des vulnérabilités, des audits de sécurité réguliers réalisés par des sociétés spécialisées ou le recours à un programme de chasse aux bugs.

Dès qu’une vulnérabilité est identifiée, il est important de vérifier sa reproductibilité et d’évaluer son impact afin de lui attribuer un score de sévérité, par exemple à l’aide d’un système de notation comme le CVSS. Ce score permet ensuite de définir correctement la priorité, les efforts et ressources à consacrer à sa correction.

- Prendre en compte la sécurité des dépendances logiciels tierces

Les dépendances logicielles tierces, omniprésentes dans les composants applicatifs, constituent un risque majeur pour la sécurité des applications web. Il est crucial de les auditer avant intégration, puis de les déployer en limitant leurs permissions et périmètre. Tout comme les vulnérabilités de l’application principale, celles affectant les dépendances doivent être surveillées et corrigées.

Conclusion

Le classement OWASP Top 10 le confirme : la complexité des applications web les exposent à des risques de sécurité majeurs, dont l’exploitation par des attaquants peut compromettre la disponibilité, l’intégrité et la confidentialité des données, voire perturber la continuité d’activité de l’organisation. Dans ce contexte, la sécurité doit constituer un critère déterminant dans le choix d’une solution SaaS.

Pour toutes ces raisons, chez Archipel2bao, nous portons une grande attention aux moyens mis en oeuvre pour l’application des bonnes pratiques de sécurité du développement ainsi que le suivi et les corrections de vulnérabilités par les éditeurs des logiciels que nous vous mettons à disposition.